Схема, которую мы будем сегодня реализовывать, выглядит следующим образом:

Пояснения к схеме. Имеется домен, распространенный на 3 сети. Access Control Server находится в сети 10.10.10.0/24 (ACS Server 10.10.10.201/24), доменный контроллер находится в сети 3.3.3.0/24 (DC Server 3.3.3.10/24), консоль управления для администратора находится в сети 192.168.1.0/24 (Console PC 192.168.1.12/24). Так же присутствуют два роутера, на которые будет организовываться доступ с Console PC. Я уже настроил домен, и все сервера и консоль находятся в нем. Так что надеюсь, у вас получится его настроить самим (но если будут вопросы, пишите).

Нам требуется организовать доступ на роутеры для конфигурирования, используя свою доменную учетную запись.

Итак, приступим, пожалуй. Для начала, как всегда, настроим и проверим сетевую доступность наших роутеров, серверов и консоли.

Начнем с Router_2. Заходим на него по консоли пока без логина и пароля:

Пока хватит. Переходим к Router_1:

Теперь проверим сетевую доступность. Сделаем команды ping.

Роутер Router_2:

Теперь, прежде чем делать дальнейшие настройки на роутерах, подготовим наш Access Control Server и контроллер домена DC Server.

Зайдем на DC Server и создадим группу сетевых администраторов и, собственно, учетную запись одного из администраторов. Для этого запускаем на DC Server «Active Directory Users and Computers»:

Кликаем правой клавишей мыши по вкладке «Users» и выбираем создание новой группы:

Должно открыться следующее окно:

Прописываем название группы, оставляем другие настройки по умолчанию. Нажимаем «OK». Группа появится в списке. Далее надо создать учетную запись сетевого администратора. Для этого снова кликаем правой клавишей мыши по «Users» и выбираем пункт добавления нового пользователя:

Откроется окно:

Прописываем имя и инициалы пользователя, затем указываем Login, под которым он будет заходить в домен и далее на роутеры. Нажимаем «Next»:

Задаем пароль для входа и отмечаем пункт, что этот пароль никогда не устареет. Нажимаем «Next» и в следующем окне «Finish».

Все, пользователь создан. Теперь его надо определить в ранее созданную группу сетевых администраторов. Для этого найдите эту группу в списке, кликните по ней правой клавишей мыши и выберете пункт «Properties». Должно открыться окно параметров группы. В нем выбираем пункт «Members»:

Нажимаем «Add» (1), в открывшемся окошке – «Advanced» (2), в следующем окошке – «Find Now» (3), из появившегося списка выбираем нашего пользователя (4) и нажимаем «OK». Далее последовательно нажимаем «OK». В окне «Members» вы должны увидеть пользователя в списке:

Нажимаем «Apply» и затем «OK». Все, с контроллером домена закончили. Проверить, работает ли учетная запись сетевого администратора можно, зайдя под ней на Console PC.

Переходим к настройке ACS Server. Как добавлять устройства в ACS и делать некоторые начальные настройки вы можете посмотреть в этом посте (только можете удалить (или не создавать вообще) пользователя в локальной базе, он нам не понадобится, и добавьте еще сеть 2.2.2.0/30, для роутера Router_2). Надеюсь, у вас получилось. Мы же перейдем к привязке доменной группы к Access Control Server.

Для этого переходим на вкладку «External User Databases» и выбираем пункт «Database Group Mappings»:

После нажатия по ссылке, у вас должно открыться следующее окно:

Выбираем «Windows Database». Откроется следующее окно:

Выбираем «New configuration»:

Здесь, в списке вы должны увидеть название вашего домена. Выбираем его и нажимаем «Submit». После нажатия, вы вернетесь на прошлую картинку, но в списке, кроме «\DEFAULT», уже появится и ваш домен. Кликаем по нему. Должно открыться следующее окно:

Выбираем пункт «Add mapping»:

Здесь в списке находим нашу созданную на контроллере домена группу, выбираем ее и нажимаем на «Add to selected». Группа должна появиться в списке ниже («Selected»). Далее из выпадающего списка выбираем группу на сервере ACS («ACS group»), к которой будет привязана доменная группа. После этого нажимаем «Submit». В итоге у вас должно быть вот такое окно:

Итак, связь между группами настроена. Теперь пропишем правило, чтобы сбрасывалось соединение для незнакомых пользователей (которых нет в нашей базе). Для этого перейдите на вкладку «External User Databases» и выберете пункт «Unknown User Policy». Должно открыться это окно:

Здесь выбираем параметр «Fail the attempt», что значит сброс попытки соединения, и параметр «The database in which the user is held», что значит использовать для пароля на «enable» пароль из базы, где находится сам пользователь. Нажимаем «Submit».

С первого взгляда вроде все настроено, но есть одна особенность. Так как мы используем упрощенную настройку, то аутентификация идет следующим образом:

администратор пытается зайти на сетевое устройство, вводя свой логин и пароль. Сетевое устройство отправляет запрос на ACS сервер. Тот, в свою очередь, сначала ищет его в своей локальной базе, найдя его, делает запрос на доменный контроллер. Если такой пользователь присутствует в нужной группе и пароль его совпадает с введенным, то доменный контроллер отсылает на ACS подтверждение. Дальше, сервер ACS отсылает положительный ответ сетевому устройству, и администратор благополучно проходит аутентификацию.

Таким образом, чтобы все грамотно отрабатывалось, необходимо еще создать пользователя в самом ACS Server-е. Имя у него должно быть такое же, как и на контроллере домена.

Давайте перейдем на вкладку «User Setup», пропишем в поле имя пользователя такое же, как и на контроллере домена и нажмем пункт «add/edit». Должно открыться окно с параметрами пользователя. Далее, выставляем параметры, как показано на следующих картинках:

Проверьте на всякий случай, чтобы параметр «Max Privilege for any AAA Client» в настройках группы стоял «Level 15». После выставления всех параметров нажимаем «Submit».

С сервером ACS закончили. Теперь переходим к настройкам наших роутеров. Заходим на роутер Router_1:

На роутере Router_2 делаем такие же настройки:

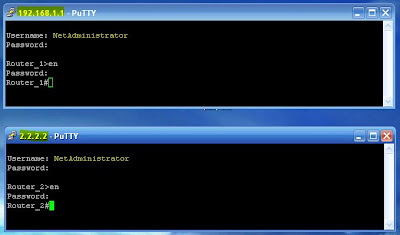

Ну, вот вроде и все :). Теперь проверим наш труд. Попытаемся зайти на роутеры с Console PC по telnet и ssh.

SSH:

Telnet:

Все работает!!! Поздравляю вас!!! Теперь вы можете запоминать только один свой пароль для входа в домен и для доступа на устройства. Любое изменение вашей учетной записи (пароля, логина) будет отслеживаться сервером ACS, так что имейте это ввиду :). Эта аутентификация будет действовать пока доступен ACS. Как только он станет недоступным, то зайти на устройства можно будет с помощью локального администратора, настроенного непосредственно на сетевом оборудовании.

Я привел начальные настройки ACS и Active Directory. Их можно углублять и углублять :) (например, начать использовать radius, разграничить доступ по сетям, командам, прикрепить использование сертификатов, токенов и так далее.), но это уже мотивы для будущих постов.

На этом я и закончу этот пост. Надеюсь, он был интересен и полезен вам :). Помните, настроить можно все, надо лишь иметь желание это сделать!!!

Источник: go-to-easyit.com/2011/11/cisco-acs-active-directory.html

Пояснения к схеме. Имеется домен, распространенный на 3 сети. Access Control Server находится в сети 10.10.10.0/24 (ACS Server 10.10.10.201/24), доменный контроллер находится в сети 3.3.3.0/24 (DC Server 3.3.3.10/24), консоль управления для администратора находится в сети 192.168.1.0/24 (Console PC 192.168.1.12/24). Так же присутствуют два роутера, на которые будет организовываться доступ с Console PC. Я уже настроил домен, и все сервера и консоль находятся в нем. Так что надеюсь, у вас получится его настроить самим (но если будут вопросы, пишите).

Нам требуется организовать доступ на роутеры для конфигурирования, используя свою доменную учетную запись.

Итак, приступим, пожалуй. Для начала, как всегда, настроим и проверим сетевую доступность наших роутеров, серверов и консоли.

Начнем с Router_2. Заходим на него по консоли пока без логина и пароля:

R2>en

R2#conf t

R2(config)#hostname Router_2

Router_2(config)#int fa 0/0

Router_2(config-if)#ip address 2.2.2.2 255.255.255.252

Router_2(config-if)#no sh

Router_2(config-if)#exit

Router_2(config)#ip route 0.0.0.0 0.0.0.0 2.2.2.1

Router_2(config)#exit

Router_2#wr Пока хватит. Переходим к Router_1:

R3>en

R3#conf t

R3(config)#hostname Router_1

Router_1(config)#int fa 0/0

Router_1(config-if)#ip address 3.3.3.1 255.255.255.0

Router_1(config-if)#no sh

Router_1(config-if)#exit

Router_1(config)#int fa 1/0

Router_1(config-if)#ip address 192.168.1.1 255.255.255.0

Router_1(config-if)#no sh

Router_1(config-if)#exit

Router_1(config)#int fa 2/0

Router_1(config-if)#ip address 10.10.10.1 255.255.255.0

Router_1(config-if)#no sh

Router_1(config-if)#exit

Router_1(config)#int fa 3/0

Router_1(config-if)#ip address 2.2.2.1 255.255.255.252

Router_1(config-if)#no sh

Router_1(config-if)#exit

Router_1(config)#exit

Router_1#wr Теперь проверим сетевую доступность. Сделаем команды ping.

Роутер Router_2:

- где:

- 1 – роутер Roter_1;

- 2 – ACS Server;

- 3 – консоль управления Console PC.

- где:

- 1 – роутер Router_2;

- 2 – доменный контроллер DC Server;

- 3 – консоль управления Console PC.

- где:

- 1 – роутер Router_1;

- 2 – роутер Router_2.

Теперь, прежде чем делать дальнейшие настройки на роутерах, подготовим наш Access Control Server и контроллер домена DC Server.

Зайдем на DC Server и создадим группу сетевых администраторов и, собственно, учетную запись одного из администраторов. Для этого запускаем на DC Server «Active Directory Users and Computers»:

Кликаем правой клавишей мыши по вкладке «Users» и выбираем создание новой группы:

Должно открыться следующее окно:

Прописываем название группы, оставляем другие настройки по умолчанию. Нажимаем «OK». Группа появится в списке. Далее надо создать учетную запись сетевого администратора. Для этого снова кликаем правой клавишей мыши по «Users» и выбираем пункт добавления нового пользователя:

Откроется окно:

Прописываем имя и инициалы пользователя, затем указываем Login, под которым он будет заходить в домен и далее на роутеры. Нажимаем «Next»:

Задаем пароль для входа и отмечаем пункт, что этот пароль никогда не устареет. Нажимаем «Next» и в следующем окне «Finish».

Все, пользователь создан. Теперь его надо определить в ранее созданную группу сетевых администраторов. Для этого найдите эту группу в списке, кликните по ней правой клавишей мыши и выберете пункт «Properties». Должно открыться окно параметров группы. В нем выбираем пункт «Members»:

Нажимаем «Add» (1), в открывшемся окошке – «Advanced» (2), в следующем окошке – «Find Now» (3), из появившегося списка выбираем нашего пользователя (4) и нажимаем «OK». Далее последовательно нажимаем «OK». В окне «Members» вы должны увидеть пользователя в списке:

Нажимаем «Apply» и затем «OK». Все, с контроллером домена закончили. Проверить, работает ли учетная запись сетевого администратора можно, зайдя под ней на Console PC.

Переходим к настройке ACS Server. Как добавлять устройства в ACS и делать некоторые начальные настройки вы можете посмотреть в этом посте (только можете удалить (или не создавать вообще) пользователя в локальной базе, он нам не понадобится, и добавьте еще сеть 2.2.2.0/30, для роутера Router_2). Надеюсь, у вас получилось. Мы же перейдем к привязке доменной группы к Access Control Server.

Для этого переходим на вкладку «External User Databases» и выбираем пункт «Database Group Mappings»:

После нажатия по ссылке, у вас должно открыться следующее окно:

Выбираем «Windows Database». Откроется следующее окно:

Выбираем «New configuration»:

Здесь, в списке вы должны увидеть название вашего домена. Выбираем его и нажимаем «Submit». После нажатия, вы вернетесь на прошлую картинку, но в списке, кроме «\DEFAULT», уже появится и ваш домен. Кликаем по нему. Должно открыться следующее окно:

Выбираем пункт «Add mapping»:

Здесь в списке находим нашу созданную на контроллере домена группу, выбираем ее и нажимаем на «Add to selected». Группа должна появиться в списке ниже («Selected»). Далее из выпадающего списка выбираем группу на сервере ACS («ACS group»), к которой будет привязана доменная группа. После этого нажимаем «Submit». В итоге у вас должно быть вот такое окно:

Итак, связь между группами настроена. Теперь пропишем правило, чтобы сбрасывалось соединение для незнакомых пользователей (которых нет в нашей базе). Для этого перейдите на вкладку «External User Databases» и выберете пункт «Unknown User Policy». Должно открыться это окно:

Здесь выбираем параметр «Fail the attempt», что значит сброс попытки соединения, и параметр «The database in which the user is held», что значит использовать для пароля на «enable» пароль из базы, где находится сам пользователь. Нажимаем «Submit».

С первого взгляда вроде все настроено, но есть одна особенность. Так как мы используем упрощенную настройку, то аутентификация идет следующим образом:

администратор пытается зайти на сетевое устройство, вводя свой логин и пароль. Сетевое устройство отправляет запрос на ACS сервер. Тот, в свою очередь, сначала ищет его в своей локальной базе, найдя его, делает запрос на доменный контроллер. Если такой пользователь присутствует в нужной группе и пароль его совпадает с введенным, то доменный контроллер отсылает на ACS подтверждение. Дальше, сервер ACS отсылает положительный ответ сетевому устройству, и администратор благополучно проходит аутентификацию.

Таким образом, чтобы все грамотно отрабатывалось, необходимо еще создать пользователя в самом ACS Server-е. Имя у него должно быть такое же, как и на контроллере домена.

Давайте перейдем на вкладку «User Setup», пропишем в поле имя пользователя такое же, как и на контроллере домена и нажмем пункт «add/edit». Должно открыться окно с параметрами пользователя. Далее, выставляем параметры, как показано на следующих картинках:

С сервером ACS закончили. Теперь переходим к настройкам наших роутеров. Заходим на роутер Router_1:

Router_1>en

Router_1#conf t

Router_1(config)#aaa new-model

Router_1(config)#aaa authentication login admingroup group tacacs+ local

Router_1(config)#aaa authentication enable default group tacacs+ enable

Router_1(config)#username admin password ciscocisco

Router_1(config)#enable secret cisco

Router_1(config)#tacacs-server host 10.10.10.201 key ciscokey

Router_1(config)#ip domain-name mydomain.test – прописываем имя домена для генерации ключа;

Router_1(config)#crypto key generate rsa – генерируем ключ для ssh;

Router_1(config)#line vty 0 15

Router_1(config-line)#transport input telnet ssh – указываем интерфейсу использовать для входа telnet и ssh;

Router_1(config-line)#login authentication admingroup

Router_1(config-line)#exit

Router_1(config)#line console 0

Router_1(config-line)#login authentication admingroup

Router_1(config-line)#exit

Router_1(config)#exit

Router_1#wr На роутере Router_2 делаем такие же настройки:

Router_2>en

Router_2#conf t

Router_2(config)#aaa new-model

Router_2(config)#aaa authentication login admingroup grou tacacs+ local

Router_2(config)#aaa authentication enable default group tacacs+ enable

Router_2(config)#username admin password ciscocisco

Router_2(config)#enable secret cisco

Router_2(config)#tacacs-server host 10.10.10.201 key ciscokey

Router_2(config)#ip domain-name mydomain.test

Router_2(config)#crypto key generate rsa

Router_2(config)#line vty 0 15

Router_2(config-line)#transport input telnet ssh

Router_2(config-line)#login authentication admingroup

Router_2(config-line)#exit

Router_2(config)#line console 0

Router_2(config-line)#login authe

Router_2(config-line)#login authentication admingroup

Router_2(config-line)#exit

Router_2(config)#exit

Router_2#wr Ну, вот вроде и все :). Теперь проверим наш труд. Попытаемся зайти на роутеры с Console PC по telnet и ssh.

SSH:

Telnet:

Все работает!!! Поздравляю вас!!! Теперь вы можете запоминать только один свой пароль для входа в домен и для доступа на устройства. Любое изменение вашей учетной записи (пароля, логина) будет отслеживаться сервером ACS, так что имейте это ввиду :). Эта аутентификация будет действовать пока доступен ACS. Как только он станет недоступным, то зайти на устройства можно будет с помощью локального администратора, настроенного непосредственно на сетевом оборудовании.

Я привел начальные настройки ACS и Active Directory. Их можно углублять и углублять :) (например, начать использовать radius, разграничить доступ по сетям, командам, прикрепить использование сертификатов, токенов и так далее.), но это уже мотивы для будущих постов.

На этом я и закончу этот пост. Надеюсь, он был интересен и полезен вам :). Помните, настроить можно все, надо лишь иметь желание это сделать!!!

Источник: go-to-easyit.com/2011/11/cisco-acs-active-directory.html

Комментариев нет:

Отправить комментарий